IDN Poker – tentunya sudah menjadi salah satu server poker online yang banyak di cari oleh kalangan para pemain poker di Indonesia. Karena games-games yang tersaji oleh server idn poker tersebut sangatlah bagus dan nyaman untuk dimainkan.

Serta, semua permainan yang tersedia oleh server terbaik satu ini sudah pasti sangat fair dan aman, karena tidak menggunakan robot sama sekali. Yang membuat banyak pokermania yang tidak mau berpaling dan bermain dengan server lainnya. Namun sebelum memulai bermain bersama situs poker online yang menyajikan server idn play tersebut.

Ada baiknya bila para pokermania mengetahui beberapa keunggulan dan keuntungan yang di sediakan. Karena dengan mengetahui awal mula dari server idn play ini, tentu menjadi salah satu langkah mudah untuk memperoleh kemenangan dalam bertaruh yang lebih pasti. Nah untuk itu langsung saja dan simak hal-hal berikut mengenai server idn poker yang dapat anda baca dan lihat di bawah ini.

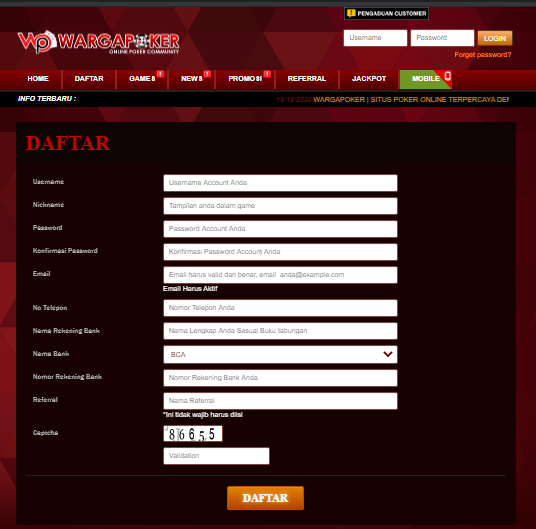

Panduan Daftar Idn Poker, Sangat Mudah !!!

Banyak dari para pemain judi poker online di Indonesia, yang belum mengetahui tentang bagaimana cara daftar idn poker yang benar ? Hal inilah yang selalu menjadi salah satu rintangan atau kesulitan yang harus di hadapi para pokermania bila ingin bermain idnplay.

Namun sebenarnya untuk melakukan pendaftaran idnpoker, tentunya sangat mudah dan gampang sekali untuk dilakukan. Karena data-data yang admin minta dalam formulir pendaftaran tidak ribet dan banyak sekali, bila di bandingkan server lainnya.

Oleh sebab itu bagi pemain poker online yang masih awam. Bila tidak mengerti dalam pendaftaran dapat mengikuti langkah-langkah yang kami berikan sebagai berikut:

- Klik situs idn poker yang anda pilih

- Lalu klik menu daftar

- Silakan isikan data yang di minta dalam formulir

- Bila telah lengkap, klik tombol daftar

- Masukkan pin keamanan kedua untuk akun anda

Dengan mengikuti langkah-langkah mudah di atas, tentunya anda akan berhasil melakukan daftar poker online. Pastinya hal ini sangat tidak ribet, serta semua data yang anda berikan pasti akan aman. Bahkan juga tidak perlu takut untuk kehilangan data anda.

Login Idn Play Mudah Dari Smartphone

Setelah melakukan pendaftaran idn poker sesuai dengan mengikuti prosedur di atas, banyak sekali para member setia yang tidak tahu cara login idnpoker. Faktor penyebabnya karena banyak member pokeridn yang belum terbiasa dengan sistem login idnplay melalui smartphone.

Bahwasannya pada masa yang sudah canggih ini, untuk mengakses semua games kartu online bersama idn play sudah bisa dari smartphone anda.

Yang tentunya sangat memudahkan, sekaligus bisa memainkan kapanpun dan di manapun yang anda inginkan. Oleh sebab itu untuk mengetahui cara login idn poker dari smartphone, anda bisa mengikuti langkah berikut ini:

- Sediakan perangkat smartphone

- Masuk kewebsite resmi atau melalui aplikasi

- Lalu masukkan username dan password yang terdaftar

- Silakan klik login

- Terakhir anda sudah berhasil login dan bersiap memulai taruhan

Nama Unik Idn Poker Atau Poker Idn Di Indonesia

Poker Idn bila dilihat-lihat kata ini tidak ada bedanya dengan idn play pastinya. Karena penggunaan kata poker idn banyak di sebutkan oleh pemain poker Indonesia. Yang selalu saja menggunakan nama singkatan agar lebih mudah di ingat selalu.

Karena banyak pemain poker online di Indonesia yang selalu mencari sebuah keyword atau kata kunci dihalaman hasil google. Dengan kata yang ingin di carikan selalu didepan, contohnya saja ingin bermain poker. Maka mereka akan melakukan pencarian dengan memasukkan kata poker didepan, dan server poker terbaik adalah IDN.

Serta alhasil kata kunci yang di masukkan adalah poker idn, oleh sebab itu tidak heran bila banyak game judi online Indonesia yang memiliki nama unik.

Games Idnplay Paling Lengkap

Idnplay hadir dan menyediakan games-games terlengkap yang dapat anda mainkan hanya menggunakan satu user id saja. Hal ini tentu menjadi sebuah kemudahan yang dapat anda lakukan bila ingin melakukan taruhan kartu online yang di ingkan.

Karena mengingat banyak sekali para penjudi kartu online yang tidak hanya selalu bermain games poker saja. Maka pokeridn dengan sangat rendah hati menyediakan games-games kartu online yang dapat di mainkan, seperti:

- Ceme

- Capsa Susun

- Super10

- Omaha

- Blackjack

- Ceme keliling

- Poker Online

- DominoQQ

Berikut games-games idn play yang kini sangat banyak dan terbaru yang dapat di download aplikasinya melalui android maupun ios.

Rekomendasi Situs Idn Poker Terbaik Wargapoker

Sebelum para pokermania memulai permainan judi poker online tersebut. Ada baiknya bila memilih situs poker online yang ingin di gabung terlebih dahulu. Karena hal ini sangat bagus sekali untuk menghindari kecurangan atau beberapa hal yang tidak kita inginkan.

Maka dari itu kami ingin merekomendasikan anda untuk bermain bersama dengan wargapoker. Yang telah menjadi salah satu situs idn play terbaik ditahun 2020, yang memiliki beragam keuntungan maupun bonus mingguan yang tergolong besar.

Dimana masa kini telah banyak agen poker yang selalu melakukan kecurangan dengan tidak membayar hasil kemenangan member yang sangat besar. Untuk itu agar menghindari hal tersebut, silakan anda untuk bergabung di wargapoker dan raih puluhan bahkan ratusan juta jackpot yang di sediakan hari ini untuk anda.